Os ataques cibernéticos estão se tornando cada vez mais comuns em Angola, assim como em muitas outras partes do mundo, especialmente com o aumento do uso de tecnologias digitais e a maior conectividade à internet. Esses ataques podem afetar indivíduos, empresas e até mesmo instituições governamentais. A seguir, explico os tipos de ataques cibernéticos mais comuns em Angola:

- Phishing

Descrição: O phishing envolve o envio de e-mails, mensagens ou links falsos que se disfarçam como comunicações legítimas, com o objetivo de roubar informações sensíveis, como senhas, números de cartões de crédito ou dados bancários.

Como funciona: O atacante pode enviar um e-mail que aparenta ser de uma instituição financeira ou uma empresa de confiança (como um banco ou rede social), pedindo para que o usuário clique em um link e insira suas informações pessoais.

Prevenção: Evitar clicar em links desconhecidos e verificar a autenticidade das mensagens.

- Ransomware

Descrição: O ransomware é um tipo de malware (software malicioso) que criptografa os arquivos do usuário ou sistema e exige um pagamento (geralmente em criptomoedas) para desbloqueá-los.

Como funciona: Após infectar o sistema, o ransomware exibe uma mensagem exigindo um pagamento para liberar os dados, e se o valor não for pago, os arquivos podem ser perdidos permanentemente.

Prevenção: Utilizar software antivírus atualizado, fazer backups regulares dos dados e evitar abrir anexos ou clicar em links de fontes desconhecidas.

- Ataques de DDoS (Distributed Denial of Service)

Descrição: Ataques DDoS visam sobrecarregar um site ou serviço online com uma quantidade massiva de tráfego, tornando-o inacessível aos usuários legítimos.

Como funciona: Os atacantes usam uma rede de computadores comprometidos (bots) para enviar solicitações em massa para um servidor ou site alvo, sobrecarregando-o e causando sua interrupção.

Prevenção: Utilizar sistemas de proteção contra DDoS, como firewalls avançados, redes de entrega de conteúdo (CDNs) e soluções especializadas para mitigar ataques de grande escala.

- Spyware e Malware

Descrição: O spyware e o malware são softwares que podem ser instalados no sistema sem o conhecimento do usuário e são projetados para coletar dados ou danificar o sistema.

Como funciona: O spyware pode monitorar as atividades do usuário, registrar teclas digitadas, ou coletar informações confidenciais. Já o malware pode infectar o sistema, corromper arquivos ou roubar dados.

Prevenção: Manter o sistema operacional e os programas atualizados, usar software de segurança confiável e evitar o download de arquivos de fontes não confiáveis.

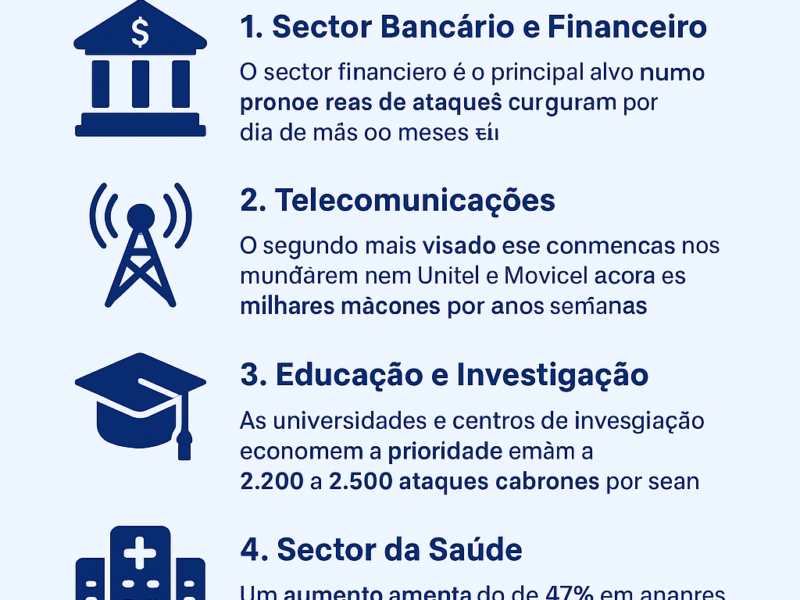

- Ataques a Bancos e Sistemas Financeiros

Descrição: Ataques direcionados a bancos e instituições financeiras têm como objetivo roubar grandes quantidades de dinheiro, seja por meio de fraudes em transações ou pelo roubo de informações de clientes.

Como funciona: Isso pode envolver o uso de phishing, engenharia social, ou ataques técnicos para acessar contas bancárias online, realizar transferências fraudulentas ou obter dados pessoais de clientes.

Prevenção: Utilizar autenticação de dois fatores (2FA), monitorar regularmente transações bancárias e garantir que o sistema bancário online seja seguro.

- Engenharia Social

Descrição: A engenharia social é uma tática que manipula indivíduos para que revelem informações confidenciais ou realizem ações prejudiciais sem perceberem o risco.

Como funciona: O atacante pode fazer-se passar por uma pessoa de confiança, como um colega de trabalho ou um técnico de suporte, e pedir informações confidenciais ou acesso a sistemas críticos.

Prevenção: Educar os funcionários e indivíduos sobre as táticas de engenharia social e a importância de confirmar a identidade de quem solicita informações sensíveis.

- Ataques a Infraestruturas Críticas

Descrição: Ataques direcionados a sistemas de infraestrutura crítica, como redes elétricas, sistemas de telecomunicações ou instalações de água, têm o objetivo de causar danos significativos ou interromper serviços essenciais.

Como funciona: Pode envolver o uso de malware específico ou o comprometimento de sistemas de controle industrial, levando à interrupção de serviços essenciais.

Prevenção: Implementar sistemas de segurança cibernética robustos, monitorar constantemente a infraestrutura e realizar auditorias regulares de segurança.

- Roubo de Dados Pessoais

Descrição: Os criminosos cibernéticos visam roubar informações pessoais (como números de identidade, dados bancários, e registros médicos) para usá-las para fraudes ou vender no mercado negro.

Como funciona: O ataque pode ser realizado por meio de phishing, malware, ou hacks em bancos de dados.

Prevenção: Usar senhas fortes, sistemas de proteção de dados, criptografia e estar atento a tentativas de coleta indevida de dados.

- Ataques a Empresas (Cyber Espionage)

Descrição: O espionagem cibernética envolve a obtenção ilegal de informações confidenciais de empresas para obter vantagens comerciais ou políticas.

Como funciona: Os atacantes podem infiltrar-se nos sistemas de uma organização, seja por meio de vulnerabilidades em software ou com a colaboração de insiders, para acessar dados sensíveis.

Prevenção: Implementar uma cultura de segurança robusta nas empresas, com medidas de segurança física e digital, e treinar funcionários sobre práticas seguras de uso da tecnologia.

- Cryptojacking

Descrição: O cryptojacking é um tipo de ataque onde os hackers usam o poder de processamento de um computador ou servidor infectado para minerar criptomoedas sem o conhecimento do proprietário.

Como funciona: O atacante instala um script malicioso no dispositivo da vítima, que então utiliza o poder de processamento do dispositivo para minerar moedas digitais, muitas vezes resultando em um desempenho mais lento e aumento de consumo de energia.

Prevenção: Usar software de segurança para detectar e bloquear scripts maliciosos e manter o sistema atualizado.

- Ataques a Dispositivos IoT (Internet das Coisas)

Descrição: Os dispositivos conectados à internet, como câmeras de segurança, termostatos, e outros aparelhos inteligentes, podem ser vulneráveis a ataques cibernéticos.

Como funciona: Ataques podem explorar falhas de segurança em dispositivos IoT para invadir redes domésticas ou corporativas, controlar dispositivos ou coletar dados privados.

Prevenção: Utilizar senhas fortes, atualizar regularmente o firmware dos dispositivos IoT e implementar redes separadas para dispositivos críticos e não críticos.

Medidas de Proteção Geral

Educação e Conscientização : As pessoas e empresas precisam ser treinadas sobre as ameaças cibernéticas e como se proteger contra elas.

Sistemas de Segurança Atualizados : Utilizar firewalls, antivírus e outros softwares de segurança para proteger sistemas e redes.

Backup Regular: Manter backups regulares de dados importantes para evitar perdas em caso de ataques, como ransomware.

Autenticação de Dois Fatores (2FA): Utilizar 2FA sempre que possível, especialmente para contas sensíveis, como bancárias ou de e-mail.

Desafios em Angola

Em Angola, a conscientização e a infraestrutura cibernética ainda estão em desenvolvimento, o que pode tornar o país mais vulnerável a ataques cibernéticos. Contudo, o governo e empresas têm investido mais em cibersegurança, embora seja necessário um esforço contínuo para combater ameaças crescentes, proteger dados pessoais e garantir a segurança digital no país.Os ataques cibernéticos estão se tornando cada vez mais comuns em Angola, assim como em muitas outras partes do mundo, especialmente com o aumento do uso de tecnologias digitais e a maior conectividade à internet. Esses ataques podem afetar indivíduos, empresas e até mesmo instituições governamentais. A seguir, explico os tipos de ataques cibernéticos mais comuns em Angola: